به گزارش مرکز مدیریت راهبردی افتا، بررسیهای بیشتر نشان داد که گروه مرتبط با این حملات یکی از زیرگروههای APT41 با نام Earth Longzhi است که فعالیت خود را از ابتدای سال 2020 آغاز کرده و حوزههای حاکمیتی، زیرساختی و اقتصادی در منطقه آسیا و اقیانوسیه از اهداف این گروه محسوب میشود.

بردار حمله

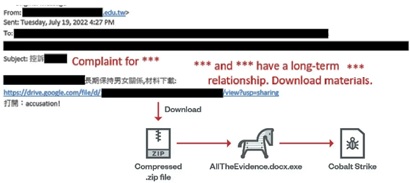

رایجترین روش حمله مورد استفاده گروه Earth Longzhi، ارسال ایمیلهای فیشینگ برای قربانیان است که حاوی یک فایل فشرده دارای پسورد و یا یک لینک Google Drive است. در صورت کلیک کاربر، فایل فشرده دارای پسورد دانلود میشود که در واقع بارگذار کننده Cobalt Strike (CroxLoader) است.

نمونه ایمیل فیشینگ

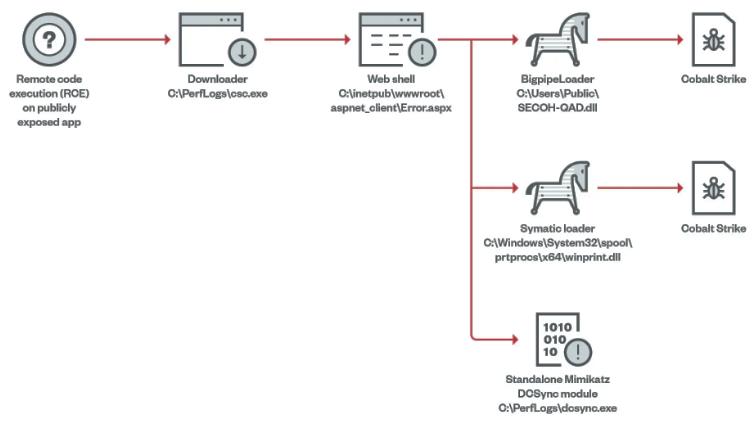

علاوه بر ارسال ایمیلهای فیشینگ، مهاجمان با سوءاستفاده از آسیبپذیریهای موجود در برنامههای کاربردی و اجرای یک بارگذارکننده ساده و بارگذاری وبشل و سایر ابزارهای هک و نفوذ، ابزار Cobalt Strike را بارگذاری میکنند که یک ابزار دسترسی از راه دور تجاری است و طبق آمارها یکی از ابزارهای محبوب در میان گروههای APT است.

روال بارگذاری از طریق اکسپلویت آسیبپذیری ها

ابزارها و روشها

فعالیتهای گروه Earth Longzhi براساس بازه زمانی و ابزارهای مورد استفاده به دو کمپین طبقهبندی میشود که در ادامه جزییات هر یک بیان میشود.

کمپین شماره یک: اردیبهشت 1399 الی بهمن 1400

در این بازه زمانی، مهاجمان از یک بارگذارکننده Cobalt Strike سفارشی استفاده کردهاند که محققان Trend Micro آن را Symatic نامیدند. مهمترین ویژگیهای فایل Symatic عبارت است از:

• دور زدن ابزارهای امنیتی از طریق حذف API hook در ntdll.dll و دریافت محتوای فایل ntdll.dll از دیسک و جایگزینی آن در فضای حافظه ntdll.dll.

• ایجاد یک پردازه جدید جهت انجام “Process Injection”

• تزریق محتوای رمزگشایی شده به پردازه ایجاد شده

در این کمپین، مهاجمان از یک مجموعه ابزارهای هک نیز استفاده میکنند که به صورت مجتمع و یکپارچه درآمده است. مهمترین قابلیتهای این ابزار عبارت است از:

• پروکسی Sock5

• پویش کلمات عبور برای سرور Microsoft SQL از طریق دیکشنری موجود

• اسکن پورت

• تغییر مشخصات زمانی فایل هدف

• اجرای دستور از طریق SQLExecDirect

• جمعآوری اطلاعات در مورد درایورهای محلی یا راه دور

• غیرفعال کردن مکانیزم Windows File Protection

• و …

کمپین شماره دو: مرداد 1400 الی خرداد 1401

چند ماه پس از اتمام کمپین شماره یک، فعالیتهای این گروه مجددا آغاز میشود و در حملات جدید از ابزارهای متنوعتری استفاده میشود. در این بازه زمانی از چندین ابزار مختلف جهت بارگذاری Cobalt Strike بکار رفته که هریک از الگوریتمهای متفاوتی برای رمزگشایی پیلود استفاده میکنند. در جدول زیر نام این ابزارها به همراه توصیفی از مشخصات آنها ارائه شده است.

|

نام ابزار |

تاریخ مشاهده |

سایر ویژگیها |

|

CroxLoader |

مهرماه 1400 |

انجام فرآیند Process Injection اجرا از طریق فایل مستندات آلوده |

|

BigpipeLoader |

فروردین 1400 |

استفاده از فرآیند رمزگشایی چند نخی اجرا از طریق فایل مستندات آلوده |

|

MultiPipeLoader |

استفاده از فرآیند رمزگشایی چند نخی اجرا از طریق فایل مستندات آلوده |

|

|

OutLoader |

شهریور 1400 |

دانلود پیلود از یک سرور خارجی اجرا از طریق فایل مستندات آلوده |

علاوه بر این، مهاجم از ابزار Mimikatz سفارشی سازی شده برای رسیدن به اهداف خود استفاده میکند. یکی دیگر از ویژگیهای این کمپین، غیرفعال کردن محصولات امنیتی و جلوگیری از شناسایی توسط آنهاست. برای این امر از دو ابزار به نامهای ProcBurner و AVBurner استفاده شده است. هر دو ابزار از اکسپلویت آسیبپذیری(CVE-2019-16098) موجود در درایور (RTCore64.sys) جهت تغییر در مولفه کرنل استفاده میکنند. این آسیبپذیری به کاربر احراز هویت شده امکان خواندن/نوشتن در هر فضای آدرس (شامل فضای کرنل) را میدهد. ابزار ProcBurner ابتدا نسخه سیستم عامل را تشخیص میدهد و بر اساس آن عملیات مورد نظر را انجام میدهد. این ابزار نسخههای سیستم عامل زیر را پشتیبانی میکند:

جمعبندی

بررسیها نشان میدهد که فعالیت گروه Earth Longzhi در حال گسترش است و در حال بروزرسانی و توسعه ابزارهای خود هستند. در حملات اخیر تعدادی شاخص شناسایی، استخراج شده که توصیه میشود مسئولین حوزه IT در سازمانها بمنظور مقابله با این تهدید در سامانههای دفاعی خود تعبیه کنند.

شاخصهای شناسایی در سطح شبکه

شاخصهای شناسایی در سطح سیستم

|

Sha256

|

نام شناسایی شده

|

|

b6d2f4d9edd7b08c9841cca69c5cb6b312fa9ad1c19a447a26e915e1fd736e09

|

Backdoor.Win32.COBEACON.ZTJC

|

|

8478718e0bad7fde34f623794e966f662aaf2d7a21d365b45db80b2a0349ed8a

|

HackTool.Win32.ALLINONE.AB

|

|

4b1b1a1293ccd2c0fd51075de9376ebb55ab64972da785153fcb0a4eb523a5eb

|

HackTool.Win64.AVBURNER.ZYJG

|

|

c80289a1f293dceb71230cf0dbd0a45b9444519b1367a5ba04e990ea6acf6503

|

HackTool.Win64.PROCBURNER.ZYJD

|

|

30b64628aae642380147c7671ea8f864b13c2d2affaaea34c4c9512c8a779225

|

HackTool.Win64.PROCBURNER.ZYJH

|

|

03795a683bf3eb9ed7673522fe7eac45949a824da8043236cd504fd8106e3593

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

3ba81d78f3b764dc6e369f24196c41b4cba0764414ad85d42dae5a5f79e871e1

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

41bcdc3fc4c878fb34ebebeff6ff7d158be166d3fc220f3b90f225ae3757f2e8

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

8e2aac4e7776f66da785171baeee473e41cb88c60e535b80980d55ac7f873c5c

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

a0bde01e83ccc42c0729b813108dd3da96a9bc175b3ad53807387bbf84d58112

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

bd959353bc6c05b085fc37589ea2ccd2c91aaf05ec7cf1a487f5de7fa0abc962

|

Trojan.Win32.BIGPIPELOADER.ZYJJ

|

|

25bfa492e295599fe30d9477ac72a4848c1ee2b71ff92ef7dcca90587c8d0945

|

Trojan.Win32.OUTLOADER.ZYJD

|

|

eb8d11b63d20e3d1e164f0f25822d54a58742faa8d10ba120740e612607b5f6

|

Trojan.Win32.OUTLOADER.ZYJD

|

|

947fdef565d889d3d919d8d81014d718f2d22ef3ed0049c98960f7330f51f41f

|

Trojan.Win32.SYMATIC.ZBII

|

|

969ac3517ae9c472e436c547a6721f426a675ad8dece53c3f8e79ba44aa884eb

|

Trojan.Win32.SYMATIC.ZCIE

|

|

3de17542ca2ffefc9572cd2707a664999f157a0fed02ac4abdae5f805f6a77ac

|

Trojan.Win32.SYMATIC.ZCII

|

|

86598469671d83cd5525a89e2d1ae83f1f9529420c3325a746d84acffeb876ec

|

Trojan.Win32.SYMATIC.ZTII

|

|

1903cd46184aa2b70c74e2bdd47b7bedd2ae7175295d6c1dab904204dedbabca

|

Trojan.Win32.SYMATIC.ZTIJ

|

|

5eb94c62e75a8a11b1220f3f716f90bee69010ce4ad61c463be6e66dcaf29379

|

Trojan.Win32.SYMATIC.ZYII

|

|

883064cdeeddd5ccbfa74dacc1d8a8b5a0d2c9794c59acef186dd7105594fdcc

|

Trojan.Win32.SYMATIC.ZYII

|

|

8d3216c2fdbec7fc7a9af4e2d142e021d37037a187739d5aab2fa0351e8f4ec7

|

Trojan.Win32.SYMATIC.ZYJE

|

|

31d71e04ca898cbdb45ffea1c4f45a953e0833964ad2d14c014616acb1666996

|

Trojan.Win64.BIGPIPELOADER.ZYJJ

|

|

4bc4d2ad9b608c8564eb5da5d764644cbb088c2f1cb61427d11f7b2ce4733add

|

Trojan.Win64.BIGPIPELOADER.ZYJJ

|

|

76998c3cef50132d7eb091555b034b03a351bd8639c1c5dc05cf1ea6c19331d9

|

Trojan.Win64.BIGPIPELOADER.ZYJJ

|

|

f8fa90be3e6295c275a4d23429e8738228b70693806ed9b2f482581487cb8e08

|

Trojan.Win64.BIGPIPELOADER.ZYJJ

|

|

90a1e3ff729b7b91ca82e7981d2c65bf6c4b8fb2204bf9394d2072d9caa70126

|

Trojan.Win64.MULTIPIPELOADER.ZYJE

|

منبع:

محققان می گویند چت بات جدید شرکت OpenAI می تواند توسط هکرها مورد سواستفاده قرار گرفته و بوسیله آن به وب سایت ها حمله شود. این چت بات می تواند با هک شدن دستورالعمل یافتن آسیب پذیری یک وبسایت را در اختیار هکرها قرار دهد. به گزارش تکنا، محققان امنیتی در مورد استفاده از ChatGPT […]

یکی از کارمندان سابق فیسبوک اخیراً ادعایی را مطرح کرد که در آن به خالی شدن شارژ باتری گوشیهای کاربران اشاره دارد. به گزارش سرویس تکنا، کارمند سابق فیسبوک مدعی شد این شرکت بصورت عمدی از طریق اپهای خود شارژ باتری گوشیهای کاربران را خالی میکند. از مدتها پیش تاکنون گزارشهایی در مورد مصرف بالای باتری […]

مایکروسافت قصد دارد هوش مصنوعی را به بازی ماینکرفت اضافه کند. طبق گزارشات منتشر شده در حال حاضر یک نسخه نمایشی از این بازی برای آزمایش توسط کارمندان این شرکت توسعه یافته است. به گزارش تکنا، با وجودی که هنوز مایکروسافت برنامه ریزی خاصی در مورد ارائه هوش مصنوعی به بازیکنان ماینکرفت نکرده است، اما گزارش های […]

دیدگاهتان را بنویسید